कंप्यूटर सुरक्षा | SSC CGL Tier 2 - Study Material, Online Tests, Previous Year (Hindi) PDF Download

कंप्यूटर सुरक्षा: एक अवलोकन

कंप्यूटर सुरक्षा, जिसे साइबर सुरक्षा या आईटी सुरक्षा के नाम से भी जाना जाता है, सूचना प्रौद्योगिकी की एक शाखा है जो कंप्यूटरों और जानकारी को अनधिकृत पहुंच, क्षति या चोरी से बचाने पर केंद्रित है।

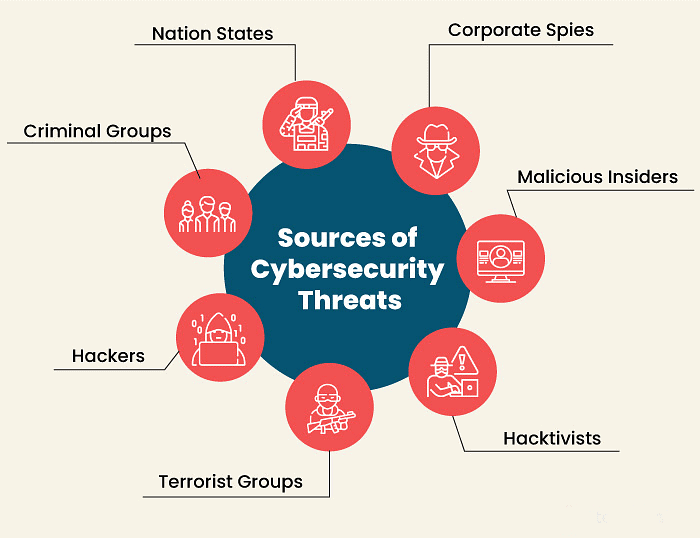

साइबर हमलों के स्रोत

कंप्यूटर उपयोगकर्ताओं के लिए सबसे महत्वपूर्ण खतरों में से एक वायरस हमले हैं। एक कंप्यूटर वायरस एक छोटा सॉफ़्टवेयर प्रोग्राम है जो एक कंप्यूटर से दूसरे कंप्यूटर में फैलता है और सामान्य संचालन को बाधित करता है। साइबर हमलों के सामान्य स्रोतों में शामिल हैं:

- डाउनलोड करने योग्य कार्यक्रम: गेम और स्क्रीनसेवर जैसे निष्पादन योग्य फ़ाइलें वायरस के प्रमुख स्रोत हैं। इंटरनेट से डाउनलोड करने से पहले किसी भी प्रोग्राम को स्कैन करना आवश्यक है।

- क्रैक किया गया सॉफ़्टवेयर: अवैध सॉफ़्टवेयर संस्करण अक्सर वायरस और बग शामिल करते हैं जिन्हें पहचानना और हटाना मुश्किल होता है। हमेशा वैध स्रोतों से सॉफ़्टवेयर डाउनलोड करें।

- ईमेल अटैचमेंट: ये सामान्य वायरस वाहक होते हैं। अनजान प्रेषकों से ईमेल अटैचमेंट के साथ सावधान रहें।

- अनजान सीडी से बूटिंग: यदि एक कंप्यूटर अनजान सीडी से बूट करता है, तो यह वायरस का परिचय दे सकता है। इस जोखिम से बचने के लिए उपयोग न होने पर सीडी हटा दें।

सुरक्षा प्रदान करने के तरीके

कंप्यूटर सिस्टम की सुरक्षा के लिए चार प्रमुख तरीके हैं:

- सिस्टम एक्सेस कंट्रोल: यह सुनिश्चित करता है कि अनधिकृत उपयोगकर्ता सिस्टम तक पहुंच न बना सकें, और अधिकृत उपयोगकर्ताओं के बीच सुरक्षा जागरूकता को बढ़ावा देता है।

- डेटा एक्सेस कंट्रोल: यह निगरानी करता है कि कौन डेटा तक पहुँच सकता है और किस उद्देश्य से, सुरक्षा स्तर के आधार पर।

- सिस्टम और सुरक्षा प्रशासन: सिस्टम सुरक्षा बनाए रखने या तोड़ने के लिए ऑफ़लाइन प्रक्रियाओं को लागू करता है।

- सिस्टम डिज़ाइन: सिस्टम की सुरक्षा के लिए बुनियादी हार्डवेयर और सॉफ़्टवेयर सुरक्षा सुविधाओं का उपयोग करता है।

कंप्यूटर सुरक्षा के घटक

कंप्यूटर सुरक्षा में कई मुख्य तत्व शामिल होते हैं:

- गोपनीयता: यह सुनिश्चित करता है कि डेटा केवल अधिकृत व्यक्तियों द्वारा ही एक्सेस किया जाए।

- अखंडता: यह सुनिश्चित करता है कि जानकारी को बिना अनुमति के व्यक्तियों द्वारा पहचानने योग्य तरीके से बदला न जाए।

- प्रमाणीकरण: यह लॉगिन नामों और पासवर्ड के माध्यम से उपयोगकर्ताओं की पहचान की पुष्टि करता है।

- एक्सेस नियंत्रण: यह उपयोगकर्ताओं को उन संसाधनों तक सीमित करता है जिनका उन्हें एक्सेस करने की अनुमति है।

- अस्वीकृति न होना: यह भेजने वालों को यह इनकार करने से रोकता है कि उन्होंने कोई संदेश भेजा था।

- उपलब्धता: यह सुनिश्चित करता है कि सिस्टम सही तरीके से कार्य करते हैं और सेवा अधिकृत उपयोगकर्ताओं के लिए उपलब्ध है।

- गोपनीयता: यह व्यक्तियों के सूचना के उपयोग के अधिकारों की रक्षा करता है और दूसरों को नियंत्रित परिस्थितियों के अंतर्गत इसका उपयोग करने की अनुमति देता है।

- स्टेगनोग्राफी: यह संदेशों के अस्तित्व को छिपाने में मदद करता है जिससे गोपनीयता और अखंडता बढ़ती है।

- क्रिप्टोग्राफी: यह डेटा को ट्रांसमिशन और भंडारण के दौरान एन्क्रिप्शन के माध्यम से सुरक्षित करता है।

क्रिप्टोग्राफी की परिभाषाएँ

- सादा पाठ: मूल संदेश।

- साइफ़र: सादा पाठ को अर्थ की परवाह किए बिना बिट-बिट में परिवर्तित करता है।

- साइफ़र टेक्स्ट: एन्क्रिप्टेड संदेश।

- एन्क्रिप्शन: सादा पाठ को साइफ़र टेक्स्ट में परिवर्तित करना।

- डीक्रिप्शन: साइफ़र टेक्स्ट को फिर से सादा पाठ में परिवर्तित करना।

मैलेवेयर

मैलेवेयर एक विस्तृत शब्द है जो उन दुर्भावनापूर्ण सॉफ़्टवेयर को संदर्भित करता है जो सिस्टम को नुकसान पहुँचाने, जानकारी एकत्र करने, या बिना अनुमति के एक्सेस प्राप्त करने के लिए डिज़ाइन किया गया है। विभिन्न प्रकार के मैलेवेयर में शामिल हैं:

- वायरस: प्रोग्राम जो कंप्यूटरों को नकारात्मक रूप से प्रभावित कर सकते हैं, विनाशकारी क्रियाएं करते हैं, पुनरुत्पादित होते हैं, और फैलते हैं। उदाहरण: पहला कंप्यूटर वायरस "Creeper" 1971 में था, और पहला बूट सेक्टर पीसी वायरस "Brain" 1986 में। प्रभाव: वायरस गतिविधियों की निगरानी कर सकते हैं, प्रदर्शन धीमा कर सकते हैं, डेटा को नष्ट कर सकते हैं, नेटवर्क को प्रभावित कर सकते हैं, और अन्य समस्याओं के साथ त्रुटि संदेश प्रदर्शित कर सकते हैं।

- वर्म्स: स्वतंत्र प्रोग्राम जो नेटवर्क के माध्यम से पुनरुत्पादित और फैलते हैं। उदाहरण: Bagle, I Love You, Morris, Nimda। पेलोड: वर्म्स की तुलना में बड़े पैमाने पर फैलने के लिए डिज़ाइन किया गया।

- ट्रोजन: दुर्भावनापूर्ण प्रोग्राम जो फायदेमंद दिखते हैं लेकिन बिना अनुमति के एक्सेस की सुविधा प्रदान करते हैं। उदाहरण: Beast, Sub7, Zeus, ZeroAccess Rootkit।

- स्पाईवेयर: प्रोग्राम जो उपयोगकर्ता की गतिविधियों पर नज़र रखते हैं और जानकारी एकत्र करते हैं, जिसे दुरुपयोग किया जा सकता है। उदाहरण: CoolWeb Search, FinFisher, Zango, Zlob Trojan, Keyloggers।

मैलेवेयर हमले के लक्षण

मैलवेयर हमले के संकेत शामिल हैं:

- स्क्रीन पर अजीब संदेश।

- फाइलें गायब।

- धीमी सिस्टम प्रदर्शन।

- बार-बार क्रैश और रिस्टार्ट।

- अप्रवेश्य ड्राइव।

- गैर-कार्यात्मक एंटीवायरस सॉफ्टवेयर।

- अप्रत्याशित ध्वनियाँ या संगीत।

- माउस पॉइंटर ग्राफिक्स में परिवर्तन।

- अजीब ईमेल जिनमें अजीब अटैचमेंट्स हों।

- सिस्टम का असामान्य व्यवहार जैसे कि विंडो का खुलना/बंद होना या स्वचालित रूप से प्रोग्राम चलाना।

कंप्यूटर सुरक्षा के लिए कुछ अन्य खतरें

कंप्यूटर सुरक्षा के लिए कई अन्य महत्वपूर्ण खतरे हैं:

- स्पूफिंग: यह तकनीक एक अधिकृत उपयोगकर्ता के रूप में प्रच्छन्न होकर डेटा तक अनधिकृत पहुँच प्राप्त करने में शामिल है, अक्सर एक नेटवर्क के माध्यम से। IP स्पूफिंग एक विधि है जिसका उपयोग एक झूठे IP पते का उपयोग कर कंप्यूटर तक पहुँच प्राप्त करने के लिए किया जाता है।

- सलामी तकनीक: इस विधि में कई खातों से छोटी-छोटी रकम को मोड़ना शामिल है।

- हैकिंग: किसी और के कंप्यूटर या नेटवर्क में अनधिकृत प्रवेश, जो संभवतः डिनायल ऑफ सर्विस (DoS) हमले का कारण बन सकता है, जिससे वैध उपयोगकर्ताओं को संसाधनों तक पहुँचने से रोका जा सकता है। एक हैकर वह व्यक्ति है जो हैकिंग करता है।

- क्रैकिंग: कंप्यूटर में घुसपैठ करना, अक्सर पासवर्ड क्रैकर, ट्रोजन, वायरस और वार-डायलर्स जैसे उपकरणों का उपयोग करके। साइबर क्रैकर्स कंप्यूटरों का उपयोग करके लोगों को नुकसान पहुँचाने या महत्वपूर्ण सिस्टम को नष्ट करने का प्रयास करते हैं।

- फिशिंग: संवेदनशील जानकारी जैसे पासवर्ड और क्रेडिट कार्ड विवरण को धोखाधड़ी से प्राप्त करने का प्रयास करना, ऐसा प्रतीत करते हुए कि वे एक विश्वसनीय इकाई हैं।

- स्पैम: अनचाहे बल्क संदेश भेजने के लिए संदेश प्रणाली का दुरुपयोग, आमतौर पर ईमेल के माध्यम से।

- एडवेयर: ऐसा सॉफ्टवेयर जो स्वचालित रूप से विज्ञापन प्रदर्शित करता है ताकि राजस्व उत्पन्न किया जा सके, कभी-कभी अवांछित विज्ञापन प्रदर्शित करता है।

- रूटकिट: ऐसा मैलवेयर जो बिना पहचान के कंप्यूटर सिस्टम पर प्रशासनिक स्तर का नियंत्रण प्राप्त करने के लिए डिज़ाइन किया गया है।

कंप्यूटर सुरक्षा खतरों के समाधान

कंप्यूटर सिस्टम को अनधिकृत पहुँच से सुरक्षित रखने के लिए कई उपाय हैं:

- एंटी-वायरस सॉफ़्टवेयर: वायरस और अन्य दुर्भावनापूर्ण सॉफ़्टवेयर जैसे कि वर्म्स, ट्रोजन, और एडवेयर को रोकने, पहचानने और हटाने के लिए डिज़ाइन किया गया है। लोकप्रिय एंटीवायरस प्रोग्राम में Avast, AVG, K7, Kaspersky, Trend Micro, Quick Heal, Symantec, Norton, और McAfee शामिल हैं।

- डिजिटल प्रमाणपत्र: एक इलेक्ट्रॉनिक संदेश का एक अटैचमेंट जिसका उपयोग प्रेषक की पहचान की पुष्टि करने और रिसीवर को उत्तर एन्कोड करने में सक्षम बनाने के लिए किया जाता है।

- डिजिटल हस्ताक्षर: हस्ताक्षर का एक इलेक्ट्रॉनिक रूप जो प्रेषक की पहचान को प्रमाणित करता है और संदेश या दस्तावेज़ की अखंडता सुनिश्चित करता है।

- फायरवॉल: सॉफ़्टवेयर या हार्डवेयर-आधारित सिस्टम जो पूर्वनिर्धारित सुरक्षा नियमों के आधार पर आने वाले और जाने वाले नेटवर्क ट्रैफ़िक को नियंत्रित करते हैं, अक्सर एक प्रॉक्सी सर्वर के साथ काम करते हैं।

- पासवर्ड: उपयोगकर्ता प्रमाणीकरण के लिए उपयोग किया जाने वाला एक गुप्त शब्द या वर्णों की श्रृंखला। पासवर्ड कमजोर (आसानी से याद रखने योग्य) या मजबूत (तोड़ना मुश्किल, वर्णमाला और प्रतीकों को मिलाकर) हो सकते हैं।

- फाइल एक्सेस अनुमति: विशिष्ट उपयोगकर्ताओं या समूहों को अधिकृत करने के लिए अनुमतियाँ या पहुँच अधिकार निर्धारित करना, जिससे उनकी फाइलों को देखने, संशोधित करने, या निष्पादित करने की क्षमता को नियंत्रित किया जा सके। अनुमतियों में पढ़ने, लिखने, और निष्पादित करने की अनुमति शामिल होती है।

सुरक्षा से संबंधित शर्तें

- ईव्सड्रॉपिंग: निजी संचार जैसे कि फोन कॉल या तात्कालिक संदेशों की अनधिकृत वास्तविक समय में इंटरसेप्शन।

- मास्करेडिंग: एक हमलावर अनधिकृत विशेषाधिकार प्राप्त करने के लिए एक अधिकृत उपयोगकर्ता के रूप में प्रस्तुत होता है।

- पैचेस: सॉफ़्टवेयर जो मुद्दों को ठीक करने के लिए डिज़ाइन किया गया है, जिसमें सुरक्षा कमजोरियाँ और बग शामिल हैं, उपयोगिता और प्रदर्शन में सुधार करता है। विक्रेता द्वारा बनाए गए प्रोग्राम संशोधनों को भी पैच कहा जाता है।

- लॉजिक बम: कंप्यूटर की मेमोरी में डाला गया दुर्भावनापूर्ण कोड, जिसे विशिष्ट परिस्थितियों द्वारा सक्रिय किया जाता है। इसे slag code भी कहा जाता है, यह स्वयं को पुनरुत्पादित नहीं करता है।

- एप्लिकेशन गेटवे: फ़ाइल ट्रांसफर प्रोटोकॉल (FTP) और टेलनेट सेवाओं जैसी विशिष्ट अनुप्रयोगों पर लागू सुरक्षा तंत्र।

- प्रॉक्सी सर्वर: एक फ़ायरवॉल के रूप में कार्य करता है, इनपुट पैकेट्स का उत्तर देता है जैसे कि एक अनुप्रयोग, जबकि अन्य को अवरुद्ध करता है, वास्तविक नेटवर्क पते को छुपाता है, और नेटवर्क में आने और जाने वाले संदेशों को इंटरसेप्ट करता है।

टिट-बिट्स

मुख्य बिंदु:

- विशिष्ट नियमों के तहत सॉफ़्टवेयर का उपयोग करने का अधिकार सॉफ़्टवेयर लाइसेंस के माध्यम से दिया जाता है।

- सॉफ़्टवेयर पाइरेसी में डेटा या सॉफ़्टवेयर को मालिक की अनुमति के बिना कॉपी करना शामिल है।

|

374 videos|1072 docs|1174 tests

|